ที่ผ่านมาถ้าผู้อ่านได้ติดตามข่าวด้านมัลแวร์ และความปลอดภัยไซเบอร์มาเป็นเวลาพอสมควร คงจะได้เห็นถึงกลเม็ดในการเข้าสู่ระบบแบบใหม่ ๆ ของเหล่าแฮกเกอร์ ที่ไม่ได้จำกัดเพียงแค่การแฮกตัวระบบปฏิบัติการ หรือ OS และตัวเครื่องที่เหยื่อใช้งานเพียงอย่างเดียวแบบที่ผ่านมาอีกต่อไป แต่มีการหันมาเล่นงานเครื่องมือที่เกี่ยวข้องกับการเชื่อมต่อระบบ หรือทำงานบนระบบเครือข่ายมากขึ้นกว่าแต่ก่อนมาก และเราเตอร์ก็เป็นหนึ่งในเป้าหมายยอดนิยมนั้น

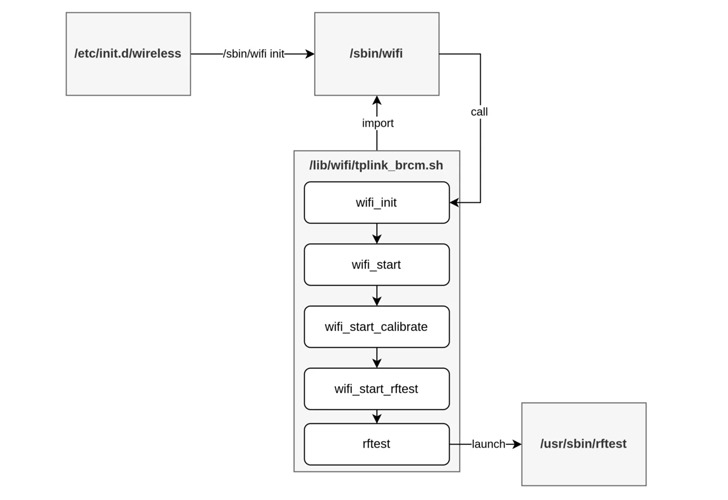

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานว่า มีการพบช่องโหว่ด้านความปลอดภัย CVE-2024-5035 บนเราเตอร์แบรนด์ TP-Link รุ่น Archer C5400X gaming router โดยช่องโหว่ดังกล่าวพบอยู่ในรุ่นที่ใช้เฟิร์มแวร์ 1_1.1.6 ลงไป ซึ่งนักวิจัยจากบริษัทด้านความปลอดภัยไซเบอร์จากประเทศเยอรมนี บริษัท ONEKEY ได้รายงานว่าช่องโหว่ดังกล่าวนั้นอยู่ในเซ็ตรหัส Binary ที่เกี่ยวข้องกับระบบการตรวจสอบสัญญาณคลื่นวิทยุ “rftest” ที่จะเป็นการทดสอบทุกครั้งหลังจากที่ผู้ใช้งานเปิดสวิตซ์เปิดเครื่องขึ้นมา ทำให้ แฮกเกอร์ ที่ทำการดักฟังสัญญาณสามารถแทรกแซงเข้า TCP ports เบอร์ 8888, 8889, และ 8890 เพื่อเข้าทำการควบคุมเครื่องและเครือข่ายของเหยื่อได้ และสำหรับช่องโหว่นี้นั้นจะมีการเปิดช่องว่างให้แฮกเกอร์สามารถใช้ตัวอักษรพิเศษในการทำการยิงคำสั่ง (injection) ได้ เช่น ; , & , or, | (ตัวอย่าง “wl;id;”) ขณะที่การใส่คำสั่งของอุปกรณ์ที่ไม่มีช่องโหว่นี้จะใส่คำสั่งที่ขึ้นต้นด้วย “wl” หรือ “nvram get” เท่านั้น

ซึ่งจากรายงานนั้น ทาง TP-Link ได้ทำการอุดช่องโหว่ดังกล่าวบนอัปเดตเฟิร์มแวร์เวอร์ชัน 1_1.1.7 Build 20240510 เป็นที่เรียบร้อยแล้ว

จะเห็นได้ว่าช่องโหว่ของความปลอดภัยนั้นไม่ได้จำกัดอยู่แค่อุปกรณ์ที่ใช้งาน หรือซอฟต์แวร์หลัก ๆ อย่างพวก OS เท่านั้น แต่ยังรวมไปถึงเครื่องมือสำหรับการเข้าถึง และจัดการเครือข่าย ที่ผู้ใช้งานตามบ้าน และสำนักงานขนาดเล็กหลายรายมักจะไม่ใส่ใจหรือไม่มีความรู้เพียงพอในการอัปเดตอีกด้วย ดังนั้นเพื่อความปลอดภัย ขอให้ผู้ใช้งานทุกท่านหมั่นตรวจสอบ และอัปเดตอุปกรณ์อย่างสม่ำเสมอ

ที่มา : thehackernews.com